[ITパスポート試験]情報セキュリティの管理[無料講座・例題付き!]

今回はITパスポートのセキュリティ管理に関して学習していきます。

セキュリティ管理(マネジメント)

情報セキュリティには技術の面だけでなくシステムを利用する側の管理も重要になってきます。

どんなにアンチウイルスソフトを入れたり最新のファイアウォール機器を導入してもそれですら対応できない新型のウイルスや新しい攻撃も日々生み出されています。

そうなってくると最後の砦は人です。仕事を行う上でのセキュリティに関する方針をはっきりさせながら、継続的に改善しリスクを減らすことが重要ですね。

セキュリティ3大要素

情報セキュリティは3つの要素(CIA)から成り立っていると言われています。CIAは

の頭文字となっています。それぞれ見ていきましょう。

C:機密性

情報を不正アクセスから守り、漏洩や改ざんなどが行われないようにすることを機密性(Confidentiality)と言います。

アクセスを許可された人間だけが情報を利用できるように設定する必要があります。

I:完全性

情報に矛盾がなく内容が正確であることを完全性(Integrity)と言います。改ざんなどが発生し、従来通りのサービスが利用できない場合、完全性が脅かされたことになります。

情報の内容に欠落や改ざんが発生しないように整合性が取れる状態を維持する必要があります。

A:可用性

情報システムを利用したいときに利用できることを可用性(Availability)と言います。

サーバがダウンしてしまった、データを不正に削除されてしまった等の理由でシステムそのものが利用できないと可用性が損なわれたことになります。

システムを二重化して冗長化する、データが消えたり改ざんされても問題ないようにバックアップするなどによって外部からの攻撃や障害に備えておく必要があります。

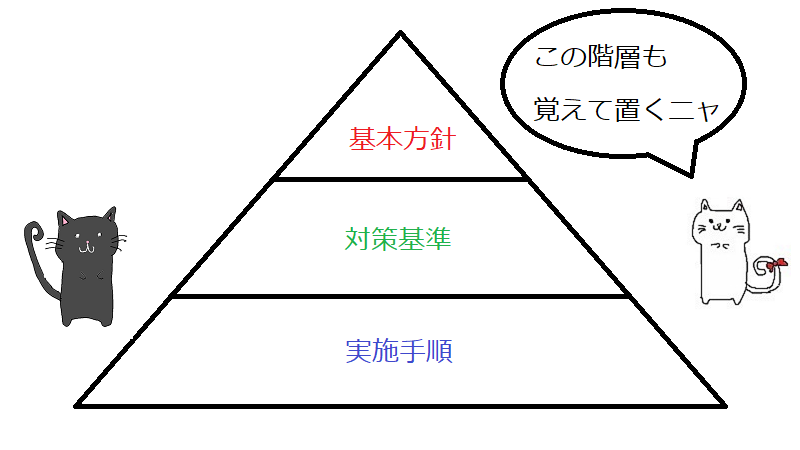

情報セキュリティポリシ

この職場では、情報セキュリティに関してこのような方針で進めていく、と宣言するのが情報セキュリティポリシになります。

組織の経営者が最終的な責任者となり、情報セキュリティの目標およびそれを達成するための企業が取るべき行動内容を宣言する文章になります。

- 基本方針・・・情報セキュリティ対策における根本的な考え方や取り組み姿勢の事です。

- 対策基準・・・情報セキュリティを確保するために遵守すべき基準の事です。

- 実施手順・・・個別の具体的なマニュアルなどを指します。

ISMS

組織における情報セキュリティを管理するための仕組みのことをISMS(Information Security Management System)と呼びます。

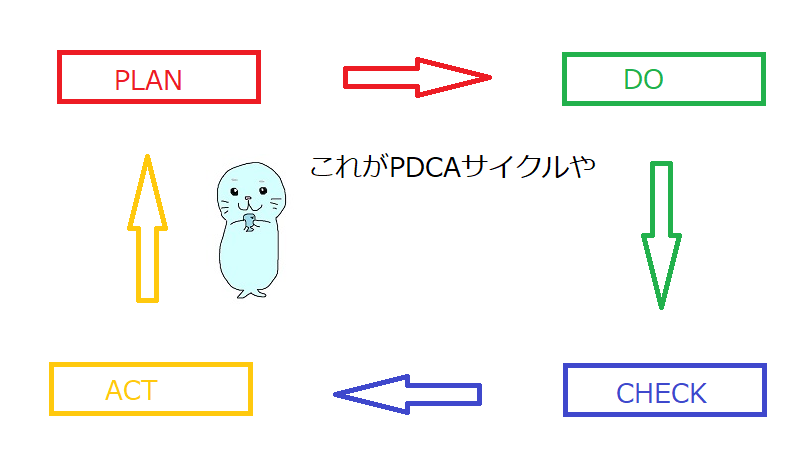

セキュリティポリシに従い、PDCAサイクルを回しながら継続的に改善しておく必要があります。

- PLAN・・・この段階では目標や計画の設定を立てます。

- DO・・・導入や運用を行い実際に結果を測定します。

- CHECK・・・得られた結果から見直しを行います。

- ACT・・・CHECKで見直した改善策を施策したり、問題がないなら維持できる取り組みを行います。

リスクマネジメント

情報セキュリティに関するリスクは至るところに点在しています。情報の漏洩、改ざん、不正利用らは全てリスクであり、企業や組織に被害が発生するすべての可能性を指しています。

リスクマネジメントには以下の

- リスク特定

- リスク分析

- リスク評価

- リスク対応

の4つのステップを踏む必要があります。

リスク特定

最初に、どのようなリスクが点在しているのかを全て列挙します。

思いつく限りをあげる必要があるので該当者達によるブレーンストーミング等で意見を出し合うことが大切です。

リスク分析

次に、列挙したリスクを一つ一つ分析し重要さを判断していきます。

具体的にはリスクが顕在化した場合の「被害の甚大さ」と「発生確率」を特定し数値化、それぞれ掛け合わせて判断していくことになります。

| リスク | 被害の甚大さ | 発生確率 | 積 |

| A | 5 | 1 | 5 |

| B | 4 | 3 | 12 |

| C | 3 | 5 | 15 |

リスク評価

分析されたリスクを所定のリスク基準と比較し、優先順位を決定します。

上記の例であれば「被害の甚大さ」をx軸に、「発生確率」をy軸にプロットしていきます。

これによって誰が見ても一目でどのリスクが重大で優先して対処するべきか分かるようになります。

リスク対応

発生したリスクに関しては対応していく必要がありますが、さらに具体的な4つの方法に分かれます。

リスク回避

損失が大きく、発生率が高いリスクに関してはリスク自体が発生しないようにする必要があります。

該当するリスクを廃棄したり業務を停止する必要があります。

リスク転移

損失が大きく、発生率が低いリスクに対してはリスクを他者に肩代わりさせることで対応します。

具体的には保険をかけたり、リスク業務をメインで行っている業者にアウトソーシングするなどが挙げられます。

リスク低減

損失額が小さく、発生率が高いリスクに関してはリスクによる損失を許容できる範囲まで軽減させることで対応します。

リスク受容

損失額が小さく、発生確率が低いリスクに関しては対策をせずそのまま放置する方が費用を抑えられることもあります。

| 損失額 | |||

| 大 | 小 | ||

| 発生確率 | 高 | リスク回避 | リスク低減 |

| 低 | リスク転移 | リスク受容 | |

情報セキュリティ管理における重要語句

以下は試験でも良く問われる語句です。あわせて押さえておきましょう。

- CSIRT(Computer Security Incident Response Team)・・・シーサートとも呼ばれ、コンピュータセキュリティインシデントに関する報告を受取り調査し、対応する組織の総称です。

- JVN(Japan Vulnerability Notes)・・・日本国内で用いられているソフトウェア等の脆弱性関連情報とその対策を資料化してまとめているポータルサイトになります。気になる方は一度覗いてみてください。JVN

- アクセス権・・・ユーザ毎に与えられた権限で、ネットワークやファイルにアクセス可能となります。

情報セキュリティ管理・例題

実際に例題を解いて問題に慣れていきましょう。

問題

問1

組織の活動に関する記述a~dのうち,ISMSの特徴として,適切なものだけを全て挙げたものはどれか。(H.27/春)

a.一過性の活動でなく改善と活動を継続する。

b.現場が主導するボトムアップ活動である。

c.導入及び活動は経営層を頂点とした組織的な取組みである。

d.目標と期限を定めて活動し,目標達成によって終了する。

ア a,b

イ a,c

ウ b,d

エ c,d

問2

リスクアセスメントを三つのプロセスに分けるとすると,リスクの特定,リスクの評価ともう一つはどれか。(H.31/春)

ア リスクの移転

イ リスクの回避

ウ リスクの低減

エ リスクの分析

問3

JPCERTコーディネーションセンターと情報処理推進機構(IPA)が共同運営するJVN(Japan Vulnerability Notes)で,”JVN#12345678″などの形式の識別子を付けて管理している情報はどれか。(H.30/春)

ア OSSのライセンスに関する情報

イ ウイルス対策ソフトの定義ファイルの最新バージョン情報

ウ 工業製品や測定方法などの規格

エ ソフトウェアなどの脆弱性関連情報とその対策

解説(クリックで展開)

情報セキュリティ管理・まとめ

今回は情報セキュリティ管理について学習しました。

リスクやISMSに関しては頻出内容なのでしっかりと押さえておきましょう。

次回からはコンピュータアーキテクチャに関して学習します。

福井県産。北海道に行ったり新潟に行ったりと、雪国を旅してます。

経理4年/インフラエンジニア7年(内4年は兼務)/ライター5年(副業)

簿記2級/FP2級/応用情報技術者/情報処理安全確保支援士/中小企業診断修得者 など

ディスカッション

コメント一覧

まだ、コメントがありません